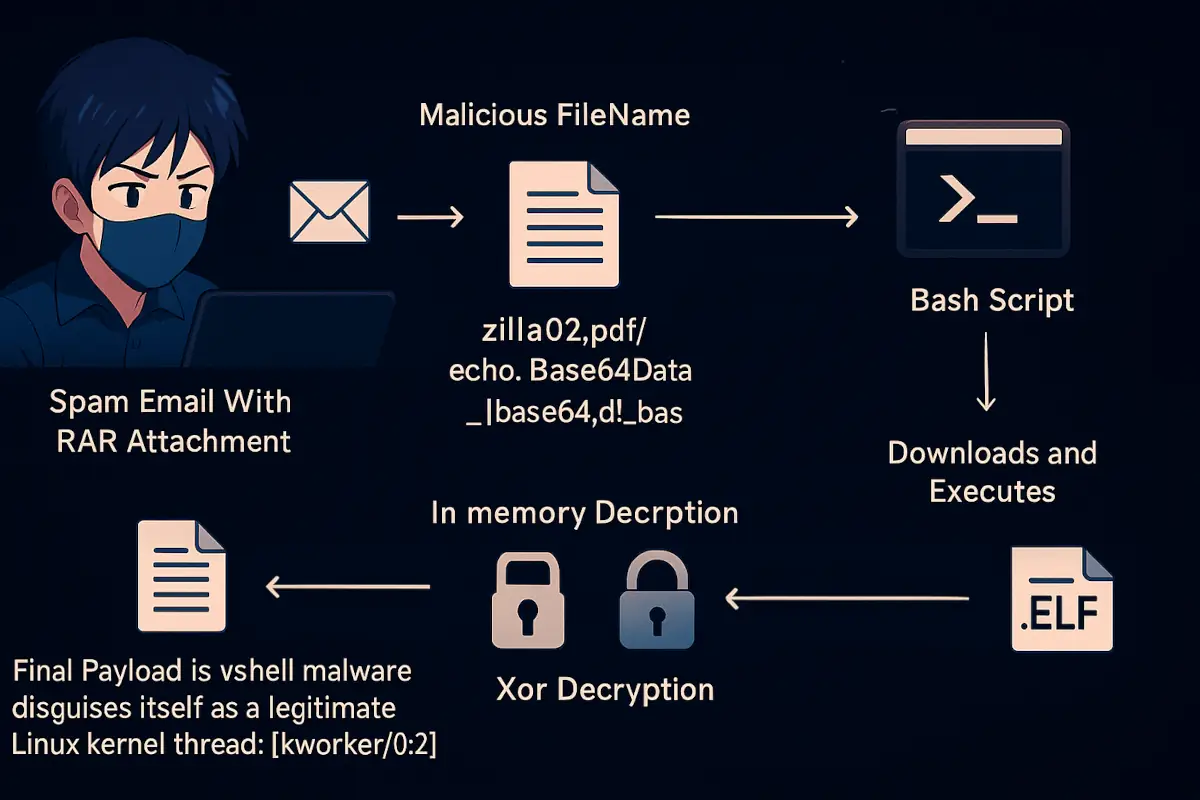

Киберсигурността все по-често ни напомня, че атаките срещу компютърни системи стават все по-изобретателни. Последното откритие на изследователи от компанията Trellix показва изключително необичаен метод за разпространение на зловреден софтуер, който засяга Linux системи. Как започва атаката? Всичко тръгва от едно наглед безобидно имейл съобщение. Жертвата получава покана да попълни анкета за козметични продукти, като за благодарност ѝ се обещават малка парична награда (около 10 китайски юана). Н ...

Китайски хакерски групи атакуват бизнеса чрез облачни услуги и уязвимости в системи Киберсигурността все по-често се оказва в центъра на вниманието, след като изследователи предупреждават за нови вълни от атаки, идващи от свързани с Китай хакерски групи. Последните доклади показват, че тези групи не просто се възползват от уязвимости в популярни системи, но и намират все по-хитри начини да проникват в корпоративни облачни среди, където се съхраняват чувствителни данни. Murky Panda – специалисти ...

Apple обяви нови актуализации за сигурност, които засягат iOS, iPadOS и macOS. Причината е открита опасна уязвимост, която вече се използва активно от хакери в реални атаки. Какъв е проблемът? Уязвимостта е известна под името CVE-2025-43300 и се намира в системата ImageIO – това е част от софтуера, който обработва изображения. Ако потребителят отвори специално създадена злонамерена картинка, може да се получи т.нар. “повреда в паметта” на устройството. Това дава възможност на нападателите да изп ...

Между март и юли 2025 г. е разкрита мащабна кибершпионска кампания, насочена срещу дипломатически мисии в Южна Корея. Смята се, че зад атаките стоят севернокорейски хакери, свързани с групировката Kimsuky, известна със своите дългогодишни операции по фишинг и събиране на разузнавателна информация. Как е протекла атаката? Хакерите са изпратили поне 19 таргетирани имейла (spear-phishing), които изглеждали като истински съобщения от дипломати и официални лица. Те съдържали покани за срещи, официалн ...

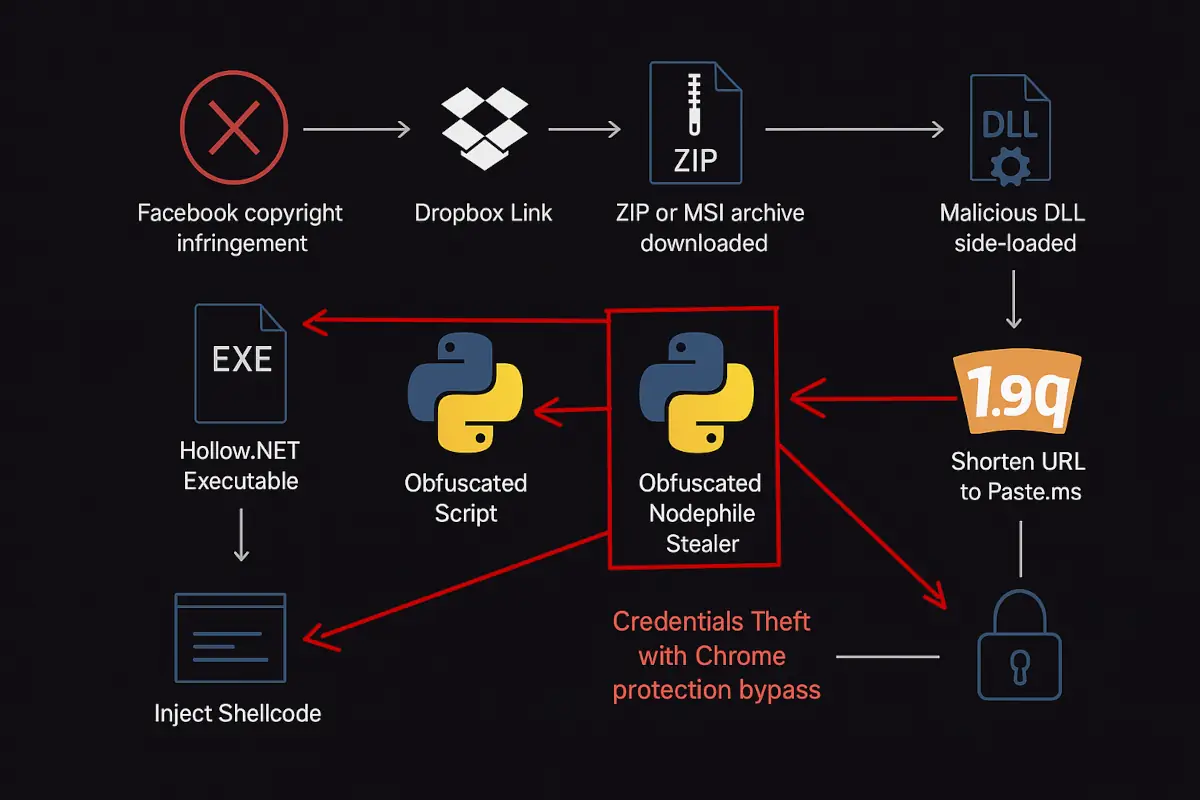

Киберпрестъпници, стоящи зад зловредния софтуер Noodlophile, използват все по-усъвършенствани методи за разпространение на вируса си. Основният им инструмент са добре подготвени фишинг имейли, насочени към компании в САЩ, Европа, балтийските държави и региона Азия–Тихоокеанския регион. Как работи атаката? Нападателите изпращат имейли, които изглеждат като официални уведомления за нарушение на авторски права във Facebook. Съобщенията съдържат конкретни данни – като ID на страници във Facebook или ...

Хакерската група EncryptHub, известна още като LARVA-208 и Water Gamayun, отново е в центъра на вниманието. Изследователи от Trustwave SpiderLabs съобщават, че групата използва уязвимост в Microsoft Windows (CVE-2025-26633, наричана MSC EvilTwin), за да заразява компютри с опасен зловреден софтуер. Макар проблемът вече да е официално поправен от Microsoft, атаките продължават. Как действат атаките? EncryptHub комбинира социално инженерство (заблуждаване на жертвата чрез фалшиви съобщения и заявк ...